در 13 اکتبر، آسیب پذیری bad neighbor با دو شناسه (CVE-2020-16898) و (CVE-2020-16899) در تمامی نسخههای ویندوز 10 و ویندوز سرور 2019 توسط مایکروسافت رونمایی شد. این آسیبپذیری امکان اجرای کد از راه دور برای اجرای بدافزار و همچنین امکان حملات DOS را فراهم می سازد که خوشبختانه طبق اعلام مایکروسافت، برطرف شدن این دو مسئله مهم در پروتکل Ipv6 امکانپذیر است.

دلیل اجرای کد از راه دور و یا خاموش کردن سیستم در نسخههای تحت تاثیر ویندوز وجود یک درایور به نام tcpip.sys است که دارای یک buffer overflow در گزینه مدیریت بخش Recursive DNS Server است. لازم به ذکر است که در پروتکل Ipv4 این مشکل پیش نیامده و یک اکسپلویت موفقیتآمیز فقط از طریق پروتکل Ipv6 انجام میگیرد. مهاجمان برای پیاده سازی این آسیبپذیری بایستی با قربانی در یک شبکه داخلی باشند و از طریق فیشینگ، درایورها و… به سیستم وی دسترسی پیدا کند.

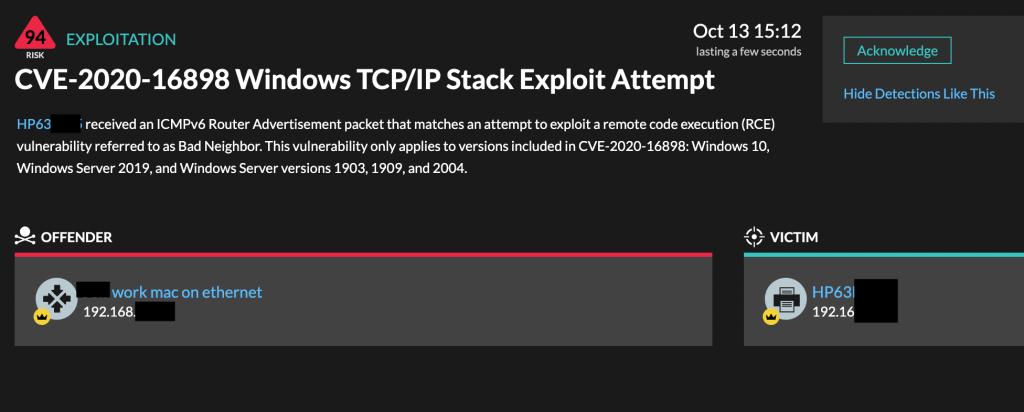

تمامی سازمان ها و کسب و کارها باید هر ماه چندین وصله مهم را جزو برنامه خود قرار دهند چرا که تنها راه مقابله با آسیب پذیری ها است. اگر قادر به وصله کردن نبودند، تنها راه، غیرفعال کردن ICMPv6 Recursive DNS Server (RDNSS) است. با توجه به این که تمامی سازمان هایی که از ویندوز 10 استفاده می کنند، در معرض این آسیب پذیری قرار دارند، به همین دلیل شرکت Extrahop اعلام کرده است که شناسایی هایی را بر روی سیستم مشتریانی که از نسخه 8 به بالاتر استفاده می کنند، اعمال خواهند کرد تا قبل از استفاده از وصله، سیستم آنها در امان باشد.

https://www.deepwatch.com/blog/bad-neighbor-vulnerability/

https://www.extrahop.com/company/blog/2020/bad-neighbor-vulnerability-exploits-and-detection/

پاسخ دهید